Piotr Matyska: RUSSIAN BUSINESS NETWORK - próba ustalenia faktów

Tym razem wyjątkowo zapraszam do zapoznania się z treścią artykułu w formacie pdf, gdyż zamieszczenie na blogu wszystkich przypisów i odnośników uczyniło by tekst trudnym w odbiorze. Tekst w formacie pdf można uzyskać klikając na niniejsze ogłoszenie. Życzę miłej lektury.

Niniejszy tekst prezentuje działalność jednej z najpotężniejszych i najbardziej znanych rosyjskich grup cyberprzestępcach RBN. Artykuł ma za zadanie zaprezentować możliwie szczegółowo i w sposób chronologiczny udokumentowane działania grupy, w związku z tym niektóre akcje, o które podejrzewany jest RBN, nie zostały tu zamieszczone, gdyż nie udało odnaleźć wystarczającej ilości danych potwierdzających daną tezę.

Tekst podejmuje próbę odpowiedzenia na pytania o związki przestępców ze służbami specjalnymi Rosji, a co za tym idzie z samym Kremlem. Oddzielne zagadnienia stanowią konflikty: dyplomatycy z Estonią w 2007 r. oraz zbrojny z Gruzją w 2008 r. gdyż w obydwóch przypadkach doszło do skomasowanych ataków internetowych ze strony Rosji. Oczywiście w obydwu przypadkach głównym podejrzanym był Russian Business Network.

„Powstali w 2004”, „powstali w 2007”, „na początku byli legalną firmą”, „od początku związani byli mafią”, „Mają powiązania z władzą”, „opłacają polityków”, „jeden z przywódców grupy to bratanek jednego z wysoko postawionych polityków petersburskich”, „są z Petersburga”, „celowo podszywają się pod Rosjan”. Nie to nie wycinki z prasy brukowej czy portalu plotkarskiego pudelek.pl na temat RBN. Tak prezentuje się analiza informacji zawartych w artykułach poważanych gazet i czasopism z Polski, Wielkiej Brytanii i USA. Bynajmniej powodem takiej niezgodności informacji nie jest fakt złego rzemiosła dziennikarskiego, a tego, że o RBN tak naprawdę wiemy niewiele. Śledzeniem działalności tej grupy zajmuje się kilku specjalistów i organizacji, lecz uwagę swą skupiają oni jedynie na zagadnieniach ściśle technicznych. Jednak wszyscy fachowcy zajmujący się tematyką zabezpieczeń są ze sobą zgodni, RBN to „najgorsi z najgorszych”, a „technologiczne dziwki”, to tylko jedno z łagodniejszych określeń ich działalność, a poprzez podejrzenia o współpracę z Kremlem są również nazywani FSB Cyber Warriors”. Używanie przez specjalistów tak mocnego słownictwa związane jest z szerokim spektrum działalności RBN. Wzasadzie nie ma rodzaju przestępstw informatycznych, jakich nie miałaby ta organizacja na sumieniu. RBN chętnie świadczy usługi każdemu, kto chce za nie zapłacić, a oferta jest bogata: hostowanie śmierociodpornych (bulletproof) stron, koszt około 600 USD miesięcznie, czyli jakieś pięć razy więcej niż za tradycyjny hosting. Śmiercioodporne strony zakłada się, by być pewnym, że nie znikną one z internetu. Najczęściej treści tam zawarte łamią prawo, prezentują np. dziecięcą pornografię. Dodatkowo w ofercie znaleźć można: narzędzia do przeprowadzania ataków, wynajmowanie botnetów, lub przeprowadzanie ataków DDoS. Włamania, przechowywanie danych – np. skradzionych numerów kont bankowych. i wiele, wiele innych.

Mocny start

Pierwsze ślady działalności tej grupy sięgają 2004 roku, choć jeszcze wtedy nie utarła się jedna nazwa RBN. Przestępcy oferowali program o nazwie „iFramecash” infekował on strony internetowe, by następnie atakować komputery użytkowników odwiedzających owe strony, o ile komputer nie był zabezpieczony program antywirusowym i firewallem robak wykradał hasła i loginy. Jak podaje w swej analizie VeriSing, kolejne dwa lata, to okres rozszerzania swej działalności, między innymi użyczali swej sieci przestępcom z ROCK GROUP w celu przeprowadzania ataków na klientów banków internetowych, grupa ukradła 150 mln USD.

Rok 2007 dla ludzi z RBN to okres bardzo ciężkiej pracy, pewnie niemal katorżniczej, ale niestety bardzo opłacalnej. Już w styczniu pojawił się Storm worm, koń trojański wykorzystujący dziury dnia zerowego, co pozwalało mu na szybkie rozprzestrzenianie się. Był różnie nazywany przez firmy antywirusowe. Mimo tego słowem kluczem pozostało określenie strom, wynikało to z tego, że przy pierwszym pojawieniu się tego wirusa, był on załączony do e-maili o tytule: burza w Europie zabiła setki osób. Każdy zarażony komputer stawał się żołnierzem w szeregach legendarnego już dziś storm botnetu. Według różnych szacunków wirus mógł zarazić od 1 do 2 milionów komputerów na świecie. Po raz kolejny o grupie zrobiło się szczególnie głośno 21 sierpnia 2007 roku, kiedy to strona Bank of India została zaatakowana przez malware pochodzący z sieci RBN.

Nie tracąc czasu, kilka dni później RBN rozpoczęło sprzedaż zestawu narzędzi służących do przeprowadzania ataków sieciowych. Jak chwalili się sami twórcy oprogramowania ich narzędzie MPack w 45 - 50% przypadków pozwalało na przeprowadzenie skutecznego ataku „out of the box”, czyli od razu po uruchomieniu oprogramowania. Cena nie była wygórowana, w zależności od wersji było to 500 - 1000 USD. W razie potrzeby za dodatkową opłatą można było dostosować pakiet do własnych potrzeb. Przy pomocy tego narzędzia zostało zaatakowanych 10 000 domen, z czego 80% we Włoszech. Zestaw miał bardzo wiele narzędzi pozwalających atakować większość popularnych aplikacji. Adresy IP, z których dokonywano ataków przy pomocy MPack, zostały zebrane i zaprezenowane na blogu Dancho Dancheva, Massive Embedded Web Attack in Italy, wydaje się bezcelowe zamieszczanie ich w poniższym tekście. Jak już RUSSIAN BUSINESS NETWORK - próba ustalenia faktówwspomniałem, grupa zaczęła rok od wypuszczenia wirusa, który zbierał obfite żniwo, we wrześniu wysłał 2.7 biliona wiadomości e-mail, najprawdopodobniej sukces tego robaka spowodował, że programiści z RBN postanowili stworzyć szereg stron z darmowymi skanerami antywirusowymi. Każdy, kto ściągnął lub przeskanował swój komputer za ich pomocą, powodował automatyczne zarażenie komputera wirusami, gdyż wszystkie te programy tylko udawały programy antywirusowe.

Nie tracąc czasu, cyberprzestępcy z RBN odnaleźli lub pozyskali informację o dziurze występującej w popularnej aplikacji służącej do otwierania dokumentów .pdf, Adobe Reader. Pozwoliło im to przygotować wirusa, który był wysyłany jako spam zawierający plik pdf do otwarcia i w tym przypadku użyto jednego z serwerów połączeniowych (AS 40989) należących do RBN.

Operacja Estonia

Istnieje w Europie niewielki kraj, mający swe problemy, a jednocześnie dumny ze swojego stopnia zinformatyzowania państwa i obywateli. W kraju tym powstaje wiele innowacyjnych projektów, między innymi dzięki ich pomysłowości można bezpłatnie odbywać wideo konferencje z osobami mieszkającymi w najbardziej odległych krajach. W maju 2007 r. władze stolicy owego państwa w ramach odcinania się od komunistycznej przeszłości postanowiły usunąć pomnik żołnierza radzieckiego z centralnego placu miasta.

Przypadek ataku na Estonię (bo o niej mowa) postanowiłem opisać jako ostatnie wydarzenie roku 2007, gdyż był to jeden z pierwszych przypadków cyberwojny w świecie. Oczywiście w wydarzeniu tym nie mogło zabraknąć macek RBN. Jak wiadomo, wszystko zaczęło się od konfliktu dyplomatycznego na linii Tallinn – Moskwa. Jednak w odróżnieniu od wszystkich tego typu sporów, w tym przypadku doszło do zorganizowanego ataku typu DDoS, który praktycznie zmiótł Estonię z powierzchni ziemi. Oczywiście niedawno skazano ``odpowiedzialnego'' za te zajścia człowieka, jednak czy możliwym jest, by jedna osoba dokonała tak dużego ataku? Oczywiście nie. Wystarczy przyjrzeć się statystykom ataku:

Oczywiście nie ma konkretnych dowodów świadczących, że to atak rozpoczął RBN po otrzymaniu zielonego światła od Kremla, jednak w Rosji nie było innej grupy, która mogłaby spowodować tak duży atak. Jak podają specjaliści estońscy, komputery biorące udział w cyberataku zlokalizowane były na całym świecie, dokładnie Estonię atakowało 178 państw. Oczywiście większość jednostkek atakujących pochodziło z bootnetu RBN.

Przy okazji omawiania rosyjskiego haktywizmu wspomniałem, że atak na Estonię był jednym z jego przejawów. Podczas trwania bombardowania Estonii na forach internetowych można było odnaleźć instrukcje, w jaki sposób można wspomóc atak. Do udziału w atakach przyznała się również organizacja Nasi, jest ona wspierana i finansowana przez władze Rosji. Komisarz tej organizacji Konstantin Gołoskow, przyznał się do organizacji i udziału w cyberataku na Estonię. Jego zdaniem była to forma wyrażenia swej obywatelskiej postawy spowodowana chęciom dania nauczki władzom Estońskim. W miejscu tym rodzi się pytanie, czy komisarz Naszych jest na tyle niezależny od Kremla, by decydować o czymś więcej niż ustawieniu paprotki we własnym gabinecie? Czy organizacja ta zrzesza na tyle dużo specjalistów komputerowych, by zorganizować tak duży atak? O ile na odpowiedź na pierwsze pytanie może być tylko luźną dywagacją o tyle na kolejne już nie. Jedyną możliwością byłoby wykupienie takiej usługi, przy tej skali trudności kosztowałaby ona zapewne powyżej 1000 euro dziennie (typowy atak to koszt 100 USD za dzień), "Nasi” raczej nie cierpią na brak finansów. Pozostaje jeszcze jedna interesująca kwestia. W ilu krajach na świecie człowiek przyznający się do popełnienia przestępstwa, chodziłby wolno po ulicach bez wszczętego postępowania wyjaśniającego?

Duże pieniądze preferują ciszę

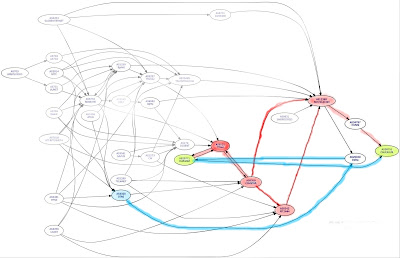

Pewnego listopadowego wieczoru, wielu specjalistów wgapiając się w swe monitory zadawało sobie pytanie, czy aby nie przyszedł ten moment, w którym człowiek powinien zrobić sobie chwilę przerwy. Cała sieć RBN zniknęła. Nie był to pierwszy tego typy przypadek, ale pierwszy, kiedy sieć przestępcza zamilkła na długo. Przerwa nie była wynikiem działań policji, powstała na skutek ciężkiej pracy RBN. O ich działalności w świecie robiło się coraz głośniej i chciano o nich wiedzieć coraz więcej. A branża, w której pracowali nie lubi rozgłosu. RBN potrzebował czasu na reorganizację. W 2007, mimo tego, iż przedstawiciele RBN twierdzili, że to, co piszą o nich specjaliści od bezpieczeństwa w internecie to jedynie zbiory domysłów (guesswork) o organizacji coraz więcej widziano. Postaram się przedstawić fakty, które udało się ustalić specjalistom. Poniższy rysunek nie jest dziełem malarza abstrakcjonisty, prezentuje on przepływ szkodliwego oprogramowanie pomiędzy serwerami RBN i sieciami zewnętrznymi. Do sieci RBN należało 2090 domen hostowanych na 406 serwerach.

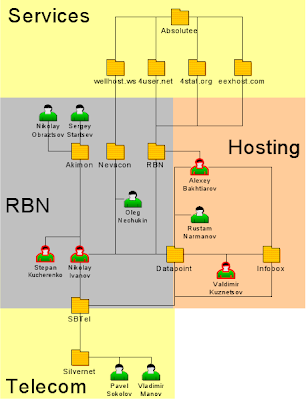

Według rbnexploit.blogspot.com, RBN składał się z trzech głównych działów: Globalnego – trudniącego się hostowaniem stron, działu sprzedaży – wirusy, skrypty, exploity, zestawy takie jak opisywany MPack, systemu autonomicznego – który można określić jako sieć będąca pod kontrolą RBN, pokrywała ona całą Rosję, część krajów skandynawskich.

Podobny w swej topologi, lecz znacznie bardziej rozbudowany schemat zaprezentował D. Bizeul w swym stadium poświęconym RBN.

Kolor szary oznacza trzon RBN. Na czele organizacji stoi człowiek posługujący się nickiem flyman znany cyberprzestępca, związany z dziecięcą pornografią, uważa się że posiada bardzo dobre koneksje polityczne. Jego bezpośrednimi podwładnymi są: Stepan Kuczerenko – prawdopodobnie jeden z liderów, odpowiadający za sprawy techniczne, bardzo prawdopodobnym jest, że posiada koneksje w firmie telekomunikacyjnej Peterstar, co ułatwia im dobry dostęp do internetu. Mikołaj Iwanow –Na niego zarejestrowanych było większość stron związanych z RBN (rbnnetwork.com), odpowiada za wsparcie techniczne, kontakty, w mailach podpisuje się Tim Jarret. Niestety dla D. Bizeula, pozostali członkowie tego departamentu pozostali anonimowi. Pod wydział ten przypadają systemy autonomiczne AKIMON, RBN, Nevacom.

Dział hostingu zajmuje się zamieszczaniem stron w internecie. Za dział ten opowiadają: Aleks Bakchtiarow alias Władimir Kuzniecow – odpowiada między innymi za rejestrację domen. Władimir Kuzniecow – właściciel wielu domen, według iDefense jest ściśle związany z RockPhish Group, o której już wspominałem. Dział łączności (telekom) odpowiada za sprawy techniczne związane podłączeniem z internetem. Podlegają im AS Silvement i SBtel zapewniające podłączenie do Petersburskiego neutralnego węzła wymiany ruchu IP (SPB-IX) połączonego z Moskiewskim punktem (MSK-IX). Dział Serwises, zajmuje się zwyczajnym hostingiem. Siedziba RBN została zlokalizowana pod adresem

12 Lewaszowskij Prospekt. 197110 Petersburg.

Znajduje się tam budynek widoczny na zdjęciu.

Powyżej został zaprezentowany schemat (ostatni rysunek) infekcji. Użytkownik, wchodząc na stronę będącą pod kontrolą RBN i jednocześnie przeprowadzającą ataki, poprzez lokalnego dostarczyciela internetu łączy się z polskim węzłem wymiany IP, który łączy się z moskiewskim będącym pod kontrolą RBN tak samo, jak petersburski, dalej pakiety kierowane są na konkretne serwery RBN, gdzie następuje zarażenie komputera.

RBN --- Przebudzenie

RBN ponownie pojawiło się tuż przed nowym rokiem w grudniu 2007, Z nową wersją robaka Storm, tym razem w wersji noworocznej i świątecznej. W bardzo krótkim czasie zaraził milion komputerów, próbował atakować przez blogowy system google, blogspot.com, jednak Google szybko zareagowało i wszystkie blogi dokonujące ataku zostały oflagowane (ostrzeżenie o treści), również adresy, z których rozpowszechniane było szkodliwe oprogramowanie zostały wpisane na czarną listę. W 2008 RBN nadal świadczył swe usługi śmiercioodpornego hostingu. Skorzystała z tej usługi między innymi rosyjska grupa nazistów Prawicowe Centrum 1488. umieszczając własną stronę 1944.ru na serwerze RBN. Obecnie stronie nie zawiera treści, a system WOT ostrzega, że służy do przeprowadzania ataków malware. Jeżeli skorzystać z usług robtex.com, to zobaczymy, że obecnie strona ta zarejestrowana jest w Panamie – tam gidzie większość stron RBN.

Operacja Gruzja - to już nie ćwiczenia, to wojna

Konflikt zbrojny pomiędzy Gruzją a Federacją Rosyjską nie był zaskoczeniem dla nikogo, kto na bieżąco przyglądał się wydarzeniom, jakie miały miejsce w tamtym rejonie. Już na długo przed pierwszymi strzałami, jakie padły podczas tej wojny, Ośrodek Studiów Wschodnich ostrzegał o możliwości takiego scenariusza. Również obserwatorzy działań cyberprzestępców w internecie przeczuwali, że coś się święci.

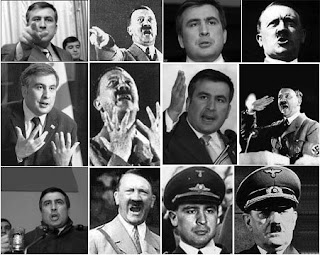

W czerwcu rosyjscy cyberprzestępcy przeprowadzili pierwsze DDoS ataki na stronę prezydenta Gruzji. O tym, że nie były to działania aktywistów świadczy fakt bardzo dobrej organizacji ataku. Oprócz przeprowadzania ataków, uniemożliwiających dostęp do strony prezydenckiej, crackerom udało się przełamać zabezpieczenia serwera i umieścić na prezydenckiej stronie zdjęcia porównujące Michała Saakaszwilego do Hitlera.

O tym, że wybuch wojny gruzińsko rosyjskiej nie był dla ludzi z RBN zaskoczeniem, może świadczyć fakt, że byli oni do niego doskonale przygotowani. Po pierwsze wirus, który posłużył do stworzenia sieci bootnet atakującej Gruzję, był wykrywalny tylko przez 4 programy antywirusowe.

Dodatkowo wraz z wybuchem wojny pojawiły się dwie strony internetowe (stopgeorgia.ru i stopgeorgia.info, rysunek poniżej) z instrukcjami krok po kroku, w jaki sposób atakować gruzińskie serwery, z listą celów i ich statusem. Strony zamieszczone były na serwerach należących do ściśle współpracującej z RBN grupy przestępczej z USA – Atrivo.

Dodatkowo w runecie rozpowszechniana była uproszczona instrukcja w jaki sposub można atakować serwery Gruźińskie, oczywiście duże portale jak Yandex.ru, czy gazeta kommersant.ru natychmiast kasowały podobne wpisy, mimo wszystko można było się natknąć na niemal wszędzie. Rysunek poniżej przedstawia wariant instrukcji.

Działalność haktywistów to na pewno jakiś procent całego ataku, trzeba pamiętać, że naród rosyjski był zszokowany postępowaniem Gruzinów. Jednak haktywiści nie posiadali środków technicznych do przeprowadzenia tak udanego ataku. Proponuję więc przyjrzeć się działaniom RBN.

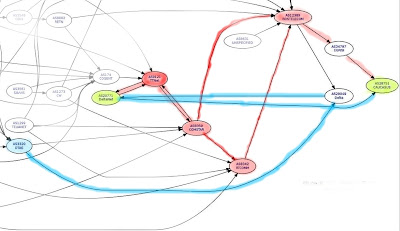

Gruzińskie internetowe okno na świat prowadzi przez Rosję i Turcję. Dzięki temu RBNowi udało się pokierować w taki sposób atakami DDoS, że Gruzja całkowicie została odcięta od globalnej sieci. Schemat połączeń serwerów został zaprezentowany na rysunkach 9 i 10. Powyższe rysunki przedstawiają połączenia pomiędzy konkretnymi serwerami autonomicznymi. Na czerwono zostały oznaczone te, które znajdowały się pod kontrolą RBN w chwili ataku na Gruzję. Trzy znajdowały się w Rosji, a jeden w Turcji (AS9121 TTNet). Na zielono zostały zaznaczone serwery Gruzińskie, Jak widać, są one otoczone przez serwery kontrolowane przez RBN, Gruzja została niemalże odcięta od internetu. Specjalistom z Deutsche Telekom, udało się na kilka godzin połączyć Gruzję zresztą świata, przez serwer zlokalizowany w Azerbejdżanie. Działania DT zostały zaznaczone na niebiesko, był to jedyny okres, kiedy gruzińskie strony były dostępne.

O zorganizowanie cyberataku podejrzewa się Aleksandra Bykowa i Andreja Smirnowa. Bykow jest powiązany z atakami sprzed wybuchu konfliktu zbrojnego – otóż organizacja Spamhaus przypisuje mu działalność na zakresie IP 79.135.167.0/24.

a ataki te prowadzone były z adresu 79.135.167.22.

RBN nie tylko prowadził działanie przeciwko Gruzji, ale i wykorzystywał konflikt do rozprzestrzeniania własnych wirusów. Przestępcy wysyłali spam, zawierający wstrząsające zdjęcia i filmy z linii frontu prezentujące barbarzyństwo gruzińskich żołnierzy. Otworzenie pliku powodowało zarażenie komputera

Konflikt na Kaukazie to niewątpliwie sukces RBN, przewyższający swą skalą nawet atak na Estonię. Oczywiście, można było łatwiej odciąć Gruzję od Internetu, wystarczyło zbombardować serwery znajdujące się w centrum Tbilisi na al. Rustaweli. Ale wtedy nie można było, by zdobyć jakże nieocenionego doświadczenia w prowadzeniu wojny elektronicznej.

Początek końca ?

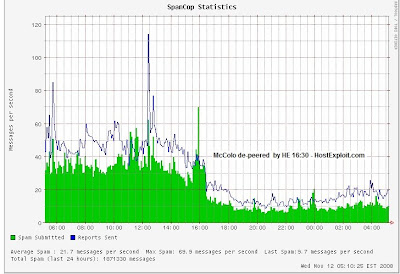

Po wojnie z Gruzją cyberprzestępcom nie układało się już wszystko tak dobrze. W USA rozbito grupę Atrivo, a w listopadzie udało się zlikwidować grupę McColo, która odpowiadała między innymi, za znaczną ilość spamu w globalnej sieci. Na rysunku poniżej zobrazowano przepływ spamu w globalnej sieci, przed i po zamknięciu serwerów organizacji.

Zniknięcie, dwóch tak dużych organizacji, zdaniem CERT Polska, było spowodowane, zmianą sposobu myślenia dostawców usług, wcześniej uważali oni, że jedynie udostępniają łącza, nie może interesować ich treść przesyłana nimi. To na szczęście się zmieniło. Jednak nie dotyczyło RBN bezpośrednio. Bardzo możliwe, że stracili współpracowników, czy część klientów, jednak sama organizacja nadal działa i się rozwija. W 2009 otworzyła nowy śmiercioodporny hosting na Litwie. Problemy innych grup zdają się ich nie dotyczyć, a tajemnicze zniknięcie w końcu 2007 roku część specjalistów odczytuje jako przerwę techniczną związaną z przeniesieniem części działalności do Chin, kraju, w którym crackerzy ''nie atakujący swoich`` mogą czuć się bezpiecznie.

Rozmyty obraz

Jak wspomniałem, na samym początku opisywanie działań RBN, to stąpanie bo bardzo kruchym lodzie, łatwo postawić krok w niewłaściwym miejscu i utonąć, dlatego niektóre fakty prawdopodobnie związane z działalnością RBN nie zostały tu zamieszczone, gdyż nie udało się odnaleźć chociażby poszlak potwierdzających je. Podobnie nie ma żadnego potwierdzenia powiązań Flymana z polityką, nawet nie wiemy, kim jest domniemany mózg RBN. Nie ulega jednak wątpliwości, że działania cyberprzestępców są w Rosji tolerowane, potwierdzą to sami hakerzy w anonimowych rozmowach z dziennikarzami. Działalność przychylnych Kremlowi crackerów to pewnego rodzaju symbioza. Kreml jest zadowolony, bo wskazuje cele ataku, pozostając w białych rękawiczkach – adresy ip atakujących wskazują na crackerów, a nie na rządową instytucję co doprowadziłoby niechybnie od skandalu. Crackerzy są zadowoleni, gdyż mogą robić to, co kochają najbardziej, będąc pewnymi, że nikt nie zapuka do drzwi. Oczywiście czasami może być potrzebna jakaś polityczna ofiara, ale to i tak niska cena. Trudno udowodnić, że grupy cyberprzestępców mają powiązania z FSB, na pewno służby specjalne starają się penetrować te środowiska. Ale gdyby takich kontaktów nie było, to czy działania RBN były by tak dobrze skordynowane z działaniami wojska? Trzeba pamiętać, że zawód ''cyberprzestępca`` to niezwykle ciężki kawałek chleba. To godziny spędzone przy komputerze, w poszukiwaniu dziur, pisaniu wirusów, nie da się działać w tej sferze z dnia na dzień w przypływie inwencji. Czy osoby tak ciężko pracujące oddawałyby charytatywnie owoc swej pracy?

O ile w incydencie Estońskim brak przekonywujących dowodów na działalność RBN, większość specjalistów wskazuje na fakt, iż ataki te były słabo skoordynowane ze sobą, to już w przypadku Gruzji ilość dowodów jest wystarczająca. W niedawno opublikowanym raporcie firmy McAfee wysuwana jest hipoteza, iż incydent ten można zakwalifikować jako cyberuderzenie wymierzone w Gruzińską infrastrukturę teleinformatyczną ściśle skoordynowane z działaniami wojska.

Nie należy jednak zapominać, że powstały również poważne opracowania, takie jak chociażby raport CCDCOE (jednostka NATO) który przekonuje, iż brak ostatecznych dowodów świadczących o tym, że ataki na Gruzję były inspirowane przez władze Rosji.

Relacje Rosja - państwa bałtyckie w kontekście konfliktu na Ukrainie

Relacje Rosja - państwa bałtyckie w kontekście konfliktu na Ukrainie